En el actual panorama digital, las amenazas de malware son cada vez más comunes y sofisticadas. Uno de estos programas maliciosos es Program:Win32/TTC, una amenaza que puede causar problemas significativos en los equipos infectados. Este artículo está diseñado para ofrecer información detallada sobre las características de este virus y cómo los usuarios pueden eliminarlo de sus sistemas de manera efectiva.

Primero, es crucial entender cómo este tipo de malware se infiltra en un sistema. Program:Win32/TTC puede ser descargado inadvertidamente a través de software gratuito o enlaces sospechosos y, una vez dentro, comienza a alterar configuraciones y a comprometer la seguridad del dispositivo.

Identificación de Program:Win32/TTC

Identificar la presencia de Program:Win32/TTC en su computadora es el primer paso para lidiar con él. Este virus se manifiesta a menudo a través de comportamiento inusual del sistema, como:

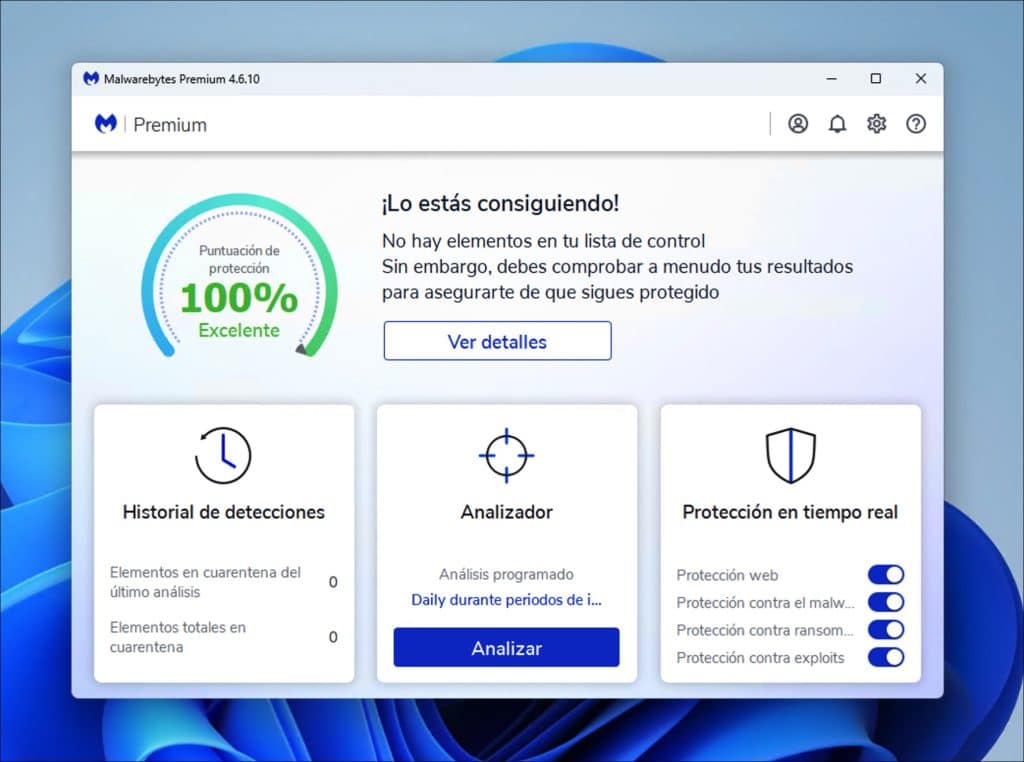

Elimina el malware con Malwarebytes

Malwarebytes ofrece una protección potente contra malware, virus y amenazas en línea. Es gratis durante 14 días. Pruébalo gratis ahora.

- Ralentización del sistema.

- Aparición de ventanas emergentes no deseadas.

- Redireccionamientos al navegar por internet.

- Inyecciones de anuncios en sitios web legítimos.

Estos síntomas indican que el malware podría estar interfiriendo con la normalidad del sistema, lo que justifica un escaneo profundo para detectar su presencia.

Consecuencias de la infección

La infección por Program:Win32/TTC puede tener consecuencias devastadoras. Aparte de la obvia disminución del rendimiento del sistema, esta amenaza puede recopilar datos personales, comprometer la privacidad del usuario y permitir que otros malwares se instalen. Además, los troyanos como Program:Win32/TTC son conocidos por facilitar fraudes y robos de identidad. Por ello, es crucial actuar rápidamente.

Cómo eliminar Program:Win32/TTC

Existen varios métodos para eliminar Program:Win32/TTC una vez que ha sido identificado. A continuación, detallamos un proceso recomendado que incluye el uso de herramientas antivirus y procedimientos manuales.

Paso 1: Uso de un software antivirus

El primer paso es asegurarse de tener un programa antivirus actualizado. La mayoría de los antivirus tienen la capacidad de detectar y eliminar esta clase de amenazas. Para hacerlo:

- Descargue e instale un software antivirus confiable (ej. AVG, Norton).

- Realice un análisis completo del sistema.

- Si se detecta Program:Win32/TTC, siga las instrucciones para eliminarlo.

Estos pasos permitirán que el antivirus encuentre y elimine los archivos relacionados con el virus.

Paso 2: Eliminación manual

Si el antivirus no logra eliminar el malware, se puede optar por un enfoque manual. A continuación, se describen los pasos necesarios:

- Abra el Administrador de tareas (Ctrl + Shift + Esc) y busque procesos sospechosos.

- Termine los procesos identificados de Program:Win32/TTC.

- Navegue a la carpeta con el nombre del virus (posiblemente en \AppData o \Temp) y elimínelo.

Recuerde que manejar archivos y procesos del sistema conlleva riesgos. Debe proceder con precaución y asegurarse de que los elementos eliminados son efectivamente malware.

Prevención de futuras infecciones

Después de haber eliminado Program:Win32/TTC, es vital implementar medidas preventivas para proteger su sistema de futuras infecciones. Aquí hay algunas recomendaciones:

- Actualización regular del sistema operativo y software.

- Uso de contraseñas seguras y diferentes para cuentas importantes.

- Evitar la descarga de software pirata o de fuentes no confiables.

- Implementar un firewall y un software de seguridad adicional para mejorar la protección.

Además, considere utilizar herramientas adicionales como Malwarebytes junto a su antivirus principal para asegurar una doble verificación en la detección y eliminación de malware.

Las brechas de seguridad más comunes

La mayoría de las infecciones provienen de:

- Emails de phishing: Mensajes que imitan a fuentes legítimas pero que contienen enlaces dañinos.

- Páginas web inseguras: A menudo contienen anuncios o descargas engañosas.

- Software de terceros: Herramientas que se instalan junto a programas que el usuario cree confiables.

Conocer estas brechas puede ayudar a los usuarios a permanecer vigilantes y a evitar infecciones futuras.

Recursos para la eliminación de malware

En la lucha contra el malware, es vital emplear recursos adecuados. Aquí hay algunos enlaces útiles que pueden asentar sus esfuerzos de eliminación y protección:

Consultando estos recursos, los usuarios pueden fortalecer sus defensas y encontrar soluciones prácticas.

La importancia de la ciberseguridad

En el entorno actual, la ciberseguridad no solo es un servicio opcional, sino una necesidad. La inversión en protección antivirus y el conocimiento de cómo gestionar las infracciones son fundamentales. La falta de atención a estos aspectos puede resultar en pérdidas significativas no solo a nivel personal, sino también a nivel empresarial. Con el crecimiento de la dependencia digital y el auge del trabajo desde casa, cada usuario debe ser consciente de los riesgos.

Compartiendo experiencias y soluciones

El intercambio de experiencias sobre la eliminación de malware puede ser muy útil. Las comunidades en línea y foros de discusión son excelentes lugares para encontrar consejos y relatos de otros usuarios que han enfrentado problemas similares. También ofrecen un espacio seguro para plantear preguntas y recibir ayuda. La plataforma de Reddit, por ejemplo, es un recurso valioso donde los usuarios pueden buscar soporte técnico y compartir soluciones probadas que han funcionado para ellos.

Reflexiones finales sobre el malware

El mundo digital es complejo y lleno de amenazas, pero con el conocimiento adecuado y la implementación de buenas prácticas, es posible minimizar los riesgos de infectarse con virus como Program:Win32/TTC. El ciclo de aprendizaje sobre ciberseguridad debe ser continuo, con cada uno de nosotros tomando un papel activo en proteger nuestros dispositivos.