¿Qué es TrojanDropper:Win32/Matcash?

TrojanDropper:Win32/Matcash es una amenaza informática que ha estado ganando popularidad entre los cibercriminales. Su naturaleza oculta y su método de operación lo hacen especialmente peligroso para los usuarios inexpertos en ciberseguridad. Este malware se clasifica como un dropper, lo que significa que su función principal es descargar otros tipos de malware en el sistema, como troyanos y ransomware, lo que puede causar estragos en la seguridad de los dispositivos afectados.

A menudo, TrojanDropper se presenta disfrazado de software legítimo, lo que engaña a los usuarios para que lo instalen. Una vez dentro del sistema, este malware explota las vulnerabilidades del software y del sistema operativo, permitiendo a los atacantes tomar el control y ejecutar sus malignos programas.

Impacto de TrojanDropper en los sistemas afectados

Cuando TrojanDropper entra en un sistema, puede tener efectos devastadores. Uno de los problemas más preocupantes es su capacidad para descargar y ejecutar otros tipos de malware sin que el usuario tenga conocimiento. Esto puede incluir spyware, que roba información sensible o personal; ransomware, que cifra archivos y exige un pago por su recuperación; y otros troyanos que pueden comprometer aún más la seguridad del dispositivo.

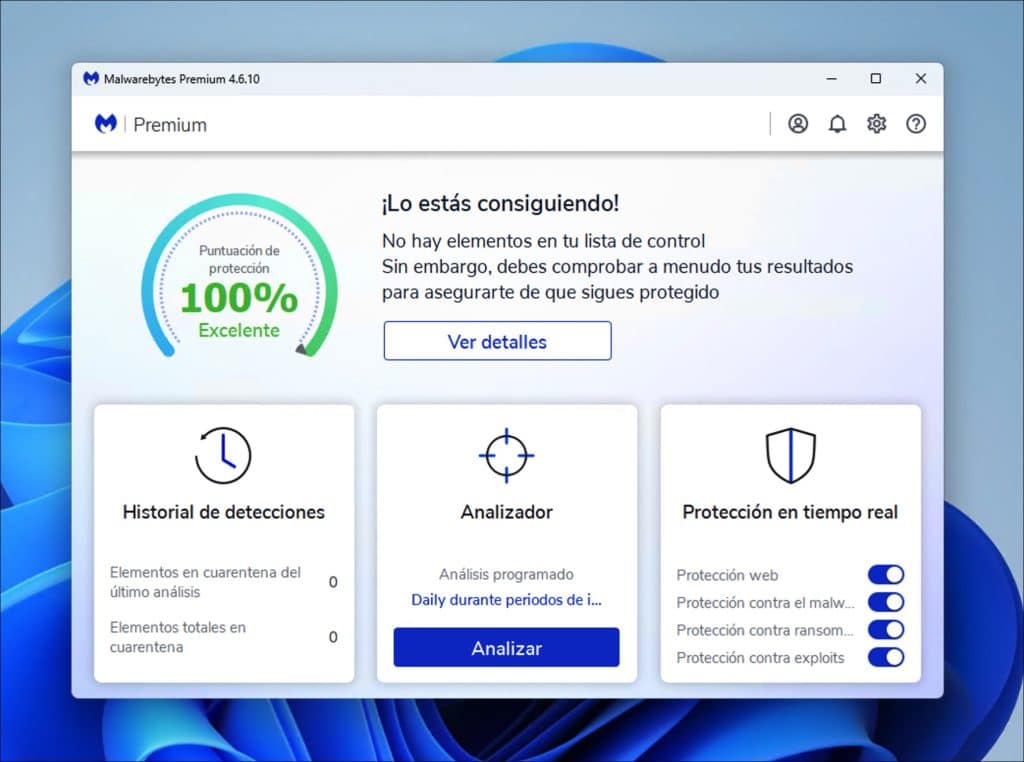

Elimina el malware con Malwarebytes

Malwarebytes ofrece una protección potente contra malware, virus y amenazas en línea. Es gratis durante 14 días. Pruébalo gratis ahora.

La infección puede iniciar una cadena de problemas que afectará no solo al dispositivo individual, sino también a toda la red de la organización si el malware se distribuye a través de conexiones locales o de red. Es fundamental actuar rápidamente para erradicar este tipo de amenazas antes de que causen daños significativos.

Detalles técnicos sobre su funcionamiento

TrojanDropper opera de manera sutil. Primero, se instala en el sistema mediante métodos como la ingeniería social o exploits de vulnerabilidades. Una vez instalado, busca información sobre el sistema y descarga el malware que ha sido programado para instalar. Este proceso ocurre típicamente en segundo plano, lo que dificulta la detección por parte de los programas de seguridad tradicionales.

Según investigaciones de seguridad, los droppers pueden estar programados para ejecutar diferentes acciones dependiendo del entorno del sistema. Esto significa que un mismo dropper podría actuar de manera diferente en diferentes máquinas o configuraciones, lo que complica aún más la tarea de su eliminación. Para obtener más información sobre este aspecto técnico, puede visitar los siguientes enlaces: Incibe y Trend Micro.

Cómo detectar TrojanDropper en tu sistema

Identificar la presencia de TrojanDropper puede ser complicado debido a su naturaleza encubierta. Sin embargo, hay algunas señales de alerta a las que los usuarios deben prestar atención. Entre ellas están:

- Aumento inusual en el uso de recursos del sistema.

- Desempeño lento del ordenador.

- Aparición de pop-ups o anuncios en sitios donde antes no aparecían.

- Problemas de conectividad a internet o bloqueos en ciertas aplicaciones.

Si notas alguna de estas señales, es crucial llevar a cabo una exploración completa del sistema con un software antivirus o antimalware confiable. Herramientas como la Herramienta de eliminación de software malintencionado de Windows pueden ser efectivas para este propósito. Recuerda que esta herramienta se puede descargar desde el sitio oficial de Microsoft.

Prácticas recomendadas para la detección

Además del uso de software especializado, hay prácticas recomendadas que pueden ayudar a minimizar el riesgo de infección. Una de ellas es mantener todos los programas y sistemas operativos actualizados. Las actualizaciones suelen incluir parches de seguridad que pueden cerrar las brechas que TrojanDropper y otros malware pueden explotar.

Otra práctica esencial es mantener un software de seguridad activo y realizar análisis regulares. Los análisis automáticos programados pueden ayudar a detectar cualquier actividad sospechosa de inmediato. Finalmente, el uso de contraseñas fuertes y la implementación de autenticación de dos factores pueden hacer que el acceso no autorizado sea mucho más difícil.

Cómo eliminar TrojanDropper:Win32/Matcash

Si has detectado TrojanDropper en tu sistema, es esencial actuar de inmediato para evitar daños adicionales. A continuación, se presentan pasos detallados para eliminar este malware.

Paso 1: Desconectar de Internet

La primera medida que se debe tomar es desconectar el dispositivo de Internet. Esto impedirá que el malware envíe o reciba datos y evite que otros sistemas se infecten.

Paso 2: Arrancar en Modo Seguro

Reinicia el equipo en Modo Seguro con funciones de red. Esto permite realizar tareas de limpieza sin que el malware se ejecute en su entorno normal, facilitando la eliminación de la amenaza.

Paso 3: Uso de la Herramienta de eliminación de malware

Marca la herramienta de eliminación de software malintencionado de Windows (MSRT) es muy útil en estos casos. Descárgala y ejecuta para realizar un análisis completo del sistema. Esta herramienta está diseñada para buscar y eliminar malware conocido, incluyendo TrojanDropper. Puedes encontrar un tutorial detallado sobre su uso en el siguiente enlace: Soporte de Microsoft.

Paso 4: Revisión adicional y eliminación manual

Si la herramienta MSRT no logra eliminar completamente el malware, es posible llevar a cabo una limpieza manual. Esto puede incluir la búsqueda de archivos y procesos sospechosos en el Administrador de tareas de Windows, y la eliminación de registros en la configuración del sistema. Asegúrate de investigar bien sobre qué archivos son seguros y cuáles no, ya que borrar archivos del sistema puede causar inestabilidad.

También es recomendable revisar el sistema para detectar cualquier rastro del malware que pueda haberse ocultado o disfrazado. Puedes consultar guías específicas para la eliminación de TrojanDropper en sitios especializados como AVG o WeLiveSecurity.

Métodos preventivos para esquivar TrojanDropper

Más allá de eliminar TrojanDropper, es igualmente vital comprender cómo prevenir estos ataques en el futuro. Algunas estrategias que pueden ayudar incluyen:

- Educación sobre ciberseguridad: Mantente informado sobre las últimas amenazas y técnicas de protección.

- Uso de software antivirus robusto: Escoge soluciones de antivirus que ofrezcan protección en tiempo real y análisis periódicos.

- Navegación segura: Evitar hacer clic en enlaces sospechosos o descargar archivos de fuentes que no sean de confianza.

La conciencia y la educación son pilares fundamentales para combatir las amenazas cibernéticas. Una encuesta reciente indicó que más del 60% de los usuarios no pueden identificar un correo infectado hasta que es demasiado tarde. Por lo tanto, es crucial fomentar una cultura de seguridad digital.

La importancia de la formación

Las organizaciones deben implementar programas de formación en ciberseguridad para sus empleados. Una capacitación eficaz puede disminuir significativamente el riesgo de infección. La formación debería incluir el reconocimiento de correos electrónicos de phishing y el manejo seguro de la información sensible. Para algunas empresas, invertir en simulaciones de ataques cibernéticos puede resultar una experiencia reveladora y educativa.

Además, es fundamental llevar a cabo evaluaciones regulares de las políticas de seguridad para asegurarse de que todos los empleados estén al tanto de los últimos procedimientos y protocolos a seguir.

Recursos adicionales y enlaces útiles

Es esencial contar con recursos confiables que proporcionen información actualizada sobre las amenazas de malware y la seguridad cibernética. Los siguientes enlaces pueden resultar útiles:

- Foro de Microsoft – Para preguntas específicas sobre la eliminación de malware.

- AVG – Herramientas y consejos sobre la seguridad en tu dispositivo.

- Kaspersky – Información detallada sobre los tipos de troyanos.

Casos recientes de infección y análisis

En los últimos meses, hemos visto un aumento en los ataques relacionados con TrojanDropper. El análisis de estos casos sugiere que los cibercriminales están cada vez más especializados y se adaptan rápidamente a las defensas de los usuarios. Ya no es suficiente contar con software antivirus; los usuarios deben adoptar un enfoque proactivo que incluya la formación y la creación de una cultura de ciberseguridad.

No olvides que la preparación es la clave. Conocer las últimas tendencias y técnicas de prevención puede marcar una gran diferencia en la respuesta ante un ataque.