El mundo de la ciberseguridad está en constante evolución, y uno de los retos más persistentes son los malware, especialmente los troyanos. Entre estos se encuentra el Trojan:Win32/BHO.AM, un software malicioso que utiliza técnicas sofisticadas para infiltrarse en sistemas, alterar su funcionamiento y robar información. En este artículo, exploraremos en detalle qué es Trojan:Win32/BHO.AM, cómo se manifiesta, sus efectos en el sistema y, lo más importante, cómo eliminarlo. Con un enfoque técnico y práctico, buscamos empoderar a los usuarios para que protejan sus dispositivos.

Definición y origen del virus Trojan:Win32/BHO.AM

Trojan:Win32/BHO.AM es un tipo de troyano que, como su nombre indica, se basa en un objeto auxiliar del navegador (BHO, por sus siglas en inglés). Este tipo de malware se oculta bajo la apariencia de una aplicación legítima, lo que dificulta su detección. Este troyano se utiliza comúnmente para modificar la configuración del navegador, insertar anuncios no deseados y, en algunos casos, robar datos sensibles como contraseñas. Los cibercriminales han estado utilizando troyanos durante años, y Trojan:Win32/BHO.AM ha demostrado ser particularmente versátil y resistente.

Los orígenes de este malware pueden rastrearse hacia técnicas de infección que se han vuelto comunes en el mundo digital. A menudo se infiltra en sistemas a través de descargas de software malicioso o por medio de anuncios engañosos en línea. Los usuarios son atraídos a hacer clic en enlaces que parecen inofensivos, pero que, a su vez, instalan este tipo de virus en sus dispositivos.

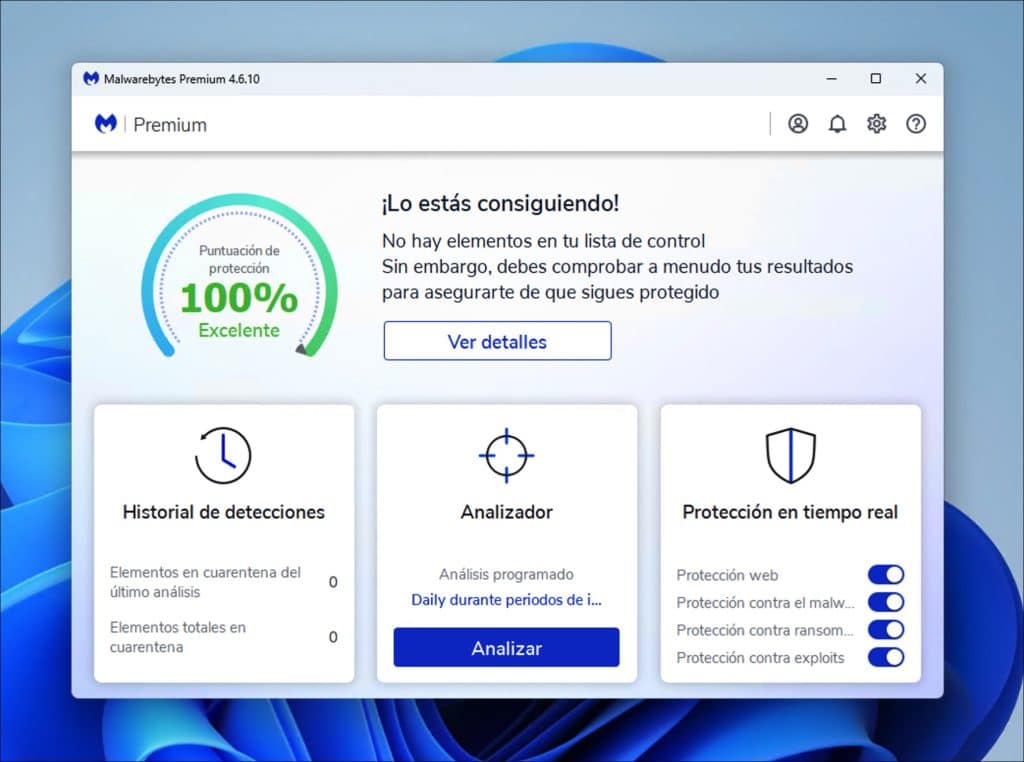

Elimina el malware con Malwarebytes

Malwarebytes ofrece una protección potente contra malware, virus y amenazas en línea. Es gratis durante 14 días. Pruébalo gratis ahora.

Modos de infección

Trojan:Win32/BHO.AM utiliza diferentes métodos para llevar a cabo su infección. Los métodos más comunes incluyen:

- Descargas falsas: Muchas veces, los usuarios descargan programas creyendo que son herramientas útiles, pero en realidad son distribuciones de malware.

- Anuncios engañosos: Los troyanos pueden camuflarse como parte de anuncios en sitios web y redes sociales, engañando a los usuarios para que hagan clic en ellos.

- Phishing: A través de correos electrónicos que aparentan ser legítimos, los troyanos pueden ser enviados y ejecutados sin el conocimiento del usuario.

Estas tres estrategias son solo ejemplos de cómo los creadores de malware logran infiltrarse en los sistemas de sus víctimas, y el Trojan:Win32/BHO.AM no es una excepción.

Consecuencias y riesgos de la infección por Trojan:Win32/BHO.AM

Una vez que el Trojan:Win32/BHO.AM se ha instalado en un sistema, las consecuencias pueden ser severas. Estas infecciones pueden generar una serie de problemas que no solo afectan el rendimiento del dispositivo, sino que también ponen en riesgo la seguridad de la información personal del usuario.

Algunos de los efectos más comunes incluyen:

- Desempeño del sistema afectado: La presencia de este troyano puede ralentizar el sistema, ya que consume recursos del hardware.

- Alteraciones en el navegador: Los usuarios pueden notar que su navegador está siendo constantemente redirigido a anuncios o sitios web no deseados, lo cual es un indicador clásico de infección.

- Robo de información: Este tipo de malware tiene la capacidad de recolectar credenciales y datos financieros, lo que puede resultar en robo de identidad y fraudes.

Es esencial que los usuarios entiendan que, una vez que su sistema ha sido comprometido por una amenaza como Trojan:Win32/BHO.AM, la situación puede escalar rápidamente en dirección a lo que sería un ataque cibernético más amplio.

Escenarios reales de infección

Numerosos casos documentados ilustran cómo las infecciones por Trojan:Win32/BHO.AM han perjudicado a usuarios y empresas. Por ejemplo, una pequeña empresa descubrió que su sistema había sido comprometido, lo que resultó en la pérdida de valiosos datos de clientes debido a un troyano que se disfrazaba como una herramienta de gestión de proyectos. Otro caso reportado fue el de un usuario individual que, tras ser atraído por un anuncio llamativo, se encontró con un sistema que no solo estaba lento, sino que también mostraba mensajes de advertencia falsos sobre virus inexistentes, todo lo cual era producto del malware instalado. Estas historias ilustran la necesidad de permanecer vigilante y educado sobre las amenazas cibernéticas.

Métodos para eliminar Trojan:Win32/BHO.AM

Eliminar un troyano como Trojan:Win32/BHO.AM puede parecer una tarea monumental, pero con las herramientas y el conocimiento correctos, los usuarios pueden lograrlo. A continuación se describen los pasos recomendados para eliminar este malware de su sistema.

Uso de software antivirus

Una de las formas más efectivas de combatir Trojan:Win32/BHO.AM es usar un software antivirus de confianza. Existen varias herramientas disponibles que pueden detectar y eliminar este tipo de malware. Entre las sugerencias más destacadas se encuentran:

- Malwarebytes: Este software es conocido por su capacidad para detectar y eliminar malware, incluyendo troyanos.

- AVG Antivirus: Esta herramienta proporciona protección en tiempo real y un escaneo completo del sistema.

- Kaspersky: Con una fuerte reputación en el sector, Kaspersky puede detectar incluso los malware más sofisticados como Trojan:Win32/BHO.AM.

Para un funcionamiento óptimo, es recomendable que los usuarios mantengan sus programas antivirus actualizados para que puedan reconocer las últimas variantes de este malware.

Pasos manuales para la eliminación

Si un software antivirus no logra eliminar Trojan:Win32/BHO.AM, existen pasos que los usuarios pueden seguir para intentar la eliminación manual de este virus. Aquí se incluyen:

- Desactivar la restauración del sistema: Esto previene que el malware se vuelva a instalar desde puntos de restauración anteriores.

- Iniciar en Modo Seguro: Arrancar el sistema en modo seguro limita las funcionalidades del troyano, facilitando su eliminación.

- Eliminar archivos y entradas de registro: Localizar e informar los archivos del troyano en el sistema y eliminarlos manualmente.

Asegurarse de que el sistema esté completamente limpio, revisando las carpetas ocultas y los archivos de inicio se vuelve crucial.

Prevención de futuras infecciones

Prevenir la infección por Trojan:Win32/BHO.AM es tan importante como su eliminación. Los usuarios deben adoptar medidas proactivas para proteger sus sistemas de futuras amenazas.

Prácticas de navegación segura

Implementar prácticas de navegación seguras es fundamental para mitigar riesgos. Algunos consejos incluyen:

- No hacer clic en enlaces sospechosos: Siempre verifique la URL y evite enlaces que aparenten ser legítimos.

- Descargas seguras: Asegúrese de que las descargas provengan de sitios oficiales y de confianza.

- Mantenga su sistema operativo actualizado: Las actualizaciones frecuentemente corrigen vulnerabilidades que los cibercriminales podrían explotar.

Estas prácticas ayudan a reducir la posibilidad de ser infectado por malware.

Educación del usuario

Un componente esencial en la seguridad digital es la educación. Los usuarios deben estar informados sobre las últimas amenazas y mantenerse al día con las tácticas de cibercriminales. Participar en webinars, leer blogs de ciberseguridad y discutir estas amenazas en comunidades en línea puede ser de gran ayuda.

Recursos y herramientas adicionales

Además del software antivirus, existen recursos y herramientas adicionales que pueden ayudar a los usuarios a proteger sus sistemas. Estos incluyen:

Fuentes de información confiables

Es crucial que los usuarios se informen a través de fuentes confiables. Los sitios web de seguridad cibernética y las enciclopedias de malware son excelentes lugares para aprender más y mantenerse actualizados sobre las amenazas actuales. Algunos sitios recomendados son: