Trojan:Win32/C2Lop es un tipo de malware que se infiltra en los sistemas operativos disfrazado de software legítimo. Representa una amenaza considerable para la seguridad informática, ya que puede acceder a información sensible y facilitar ataques adicionales por parte de cibercriminales. Para quienes se enfrentan a este virus, es crucial entender cómo funciona y las estrategias disponibles para eliminarlo de manera efectiva.

Qué es un troyano y cómo opera

Los troyanos son un tipo de software malicioso que se presenta como un programa útil para engañar a los usuarios. Trojan:Win32/C2Lop es emblemático de esta categoría, ya que puede estar oculto en un archivo descargable o un sitio web aparentemente inofensivo. Una vez dentro del sistema, puede recopilar datos confidenciales, como credenciales de acceso y otra información personal.

Su funcionamiento es discreto y astuto. Se integra en el sistema de manera que los usuarios no sospechen su presencia, facilitando la toma de control del equipo por parte de su autor, quien puede utilizarlo para otros objetivos maliciosos, como el robo de identidad o el espionaje.

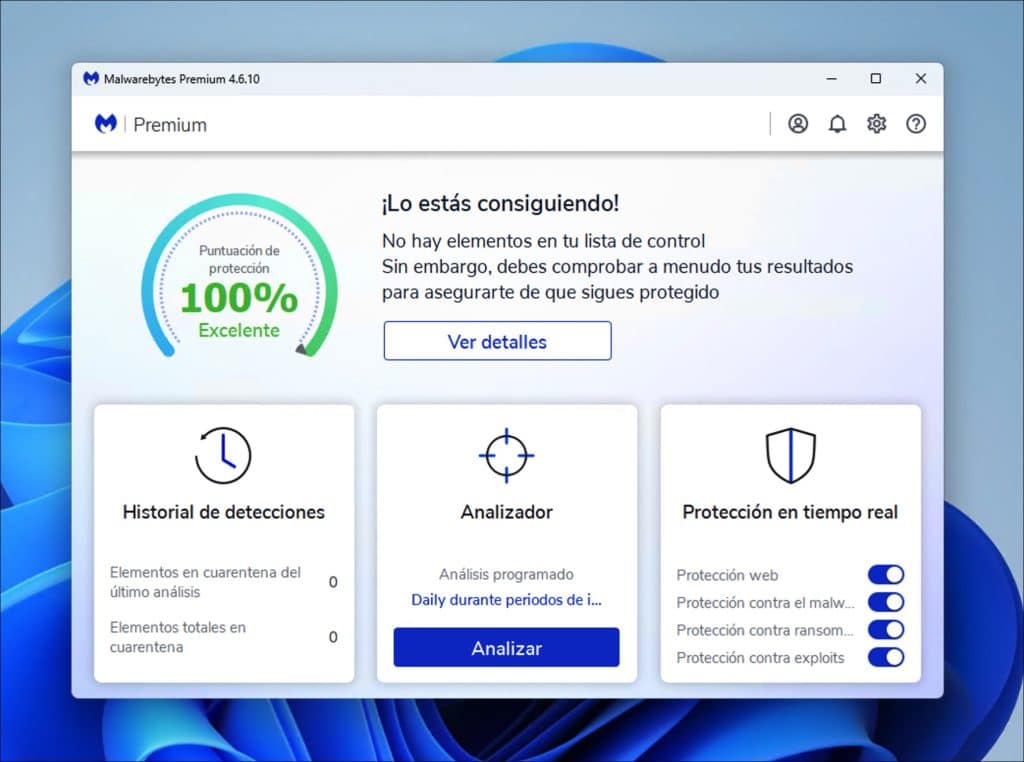

Elimina el malware con Malwarebytes

Malwarebytes ofrece una protección potente contra malware, virus y amenazas en línea. Es gratis durante 14 días. Pruébalo gratis ahora.

Para ilustrar mejor este funcionamiento, consideremos el siguiente escenario: Juan, un usuario promedio de computadoras, recibe un correo electrónico sospechoso que contiene un enlace para descargar un programa de limpieza de su sistema. Sin darse cuenta, Juan descarga y ejecuta el archivo, permitiendo que el Trojan:Win32/C2Lop se infiltre en su computadora y empiece a recopilar información crítica.

Características del Trojan:Win32/C2Lop

Este troyano posee varias características que lo hacen particularmente peligroso. En primer lugar, su habilidad para eludir los mecanismos de seguridad es notable. Muchos sistemas antivirus diagnosticaban inicialmente este malware como inofensivo, lo que le permite permanecer oculto y activo durante períodos prolongados.

Otro aspecto preocupante es su capacidad para comunicarse con servidores externos. Esto se traduce en que los cibercriminales pueden recibir la información recopilada en tiempo real y utilizarla para ejecutar actividades fraudulentas. Las víctimas generalmente no son conscientes de que su información está siendo monitoreada y utilizada maliciosamente.

El Trojan:Win32/C2Lop también puede modificar la configuración del sistema operativo, redirigiendo las conexiones a sitios web dañinos o no deseados. Este comportamiento puede resultar en la instalación de otros tipos de malware, creando un ciclo vicioso de infecciones en el sistema.

Cómo detectar Trojan:Win32/C2Lop

Detectar la presencia de Trojan:Win32/C2Lop puede ser difícil, especialmente para aquellos que no son expertos en informática. Sin embargo, hay señales que indican una posible infección. Algunas de las más comunes incluyen:

- Rendimiento lento del sistema: Los usuarios pueden notar que sus computadoras tardan más en realizar tareas simples.

- Programas que se cierran inesperadamente: Es común que los programas de software se congelen o se cierren sin razón aparente cuando hay un troyano presente.

- Aparición de pop-ups: Ventanas emergentes inusuales o anuncios que no se pueden cerrar son una señal clara de malware.

Si experimentas alguno de estos síntomas, es vital actuar rápidamente. Realizar un análisis exhaustivo con un software antivirus confiable es un paso crucial para detectar y eliminar el troyano.

Herramientas para la detección

Existen diversas herramientas en el mercado que están diseñadas específicamente para detectar y eliminar malware, incluyendo troyanos como Trojan:Win32/C2Lop. Algunas de las más recomendadas son:

- Malwarebytes: Esta herramienta es conocida por su alta eficacia en la detección de malware y ofrece una versión gratuita que puede ser útil para usuarios ocasionales.

- Kaspersky: Un análisis completo con Kaspersky puede detectar amenazas que ni siquiera los programas antivirus normales pueden identificar.

- Windows Defender: Para aquellos que utilizan Windows, la herramienta integrada de Microsoft puede proporcionar una buena detección de software malicioso, aunque es recomendable complementar su uso con otras herramientas.

Es esencial mantener estas herramientas actualizadas para asegurar que puedan combatir las últimas variantes de malware que emergen constantemente.

Eliminar Trojan:Win32/C2Lop

Una vez que se ha detectado el Trojan:Win32/C2Lop, el siguiente paso crucial es la eliminación. Esto puede hacerse mediante el uso de software diseñado para combatir malware. Aquí hay un paso a paso para lidiar efectivamente con este troyano:

- Desconectar de Internet: Inmediatamente después de la detección, es recomendable desconectarse de Internet. Esto puede ayudar a frenar la capacidad del troyano para comunicarse con sus servidores controladores.

- Actualizar el software antivirus: Asegúrate de que tu software antivirus esté actualizado a la última versión para garantizar la detección adecuada de malware reciente.

- Realizar un análisis completo: Ejecuta un análisis completo del sistema para identificar todos los archivos maliciosos y observar las recomendaciones de eliminación que ofrece el software.

- Reiniciar en Modo Seguro: A veces, es necesario reiniciar el sistema en Modo Seguro para eliminar ciertos tipos de malware que pueden estar en funcionamiento.

Este proceso puede variar ligeramente dependiendo del software antivirus que estés utilizando, pero generalmente sigue estos mismos pasos. En muchos casos, el software presentará la opción de eliminar automáticamente cualquier amenaza detectada.

Uso de herramientas de eliminación

Además de los pasos mencionados, hay herramientas específicas para la eliminación de Trojan:Win32/C2Lop. Algunas de las más efectivas incluyen:

- Herramienta de Eliminación de Software Malintencionado de Microsoft: Esta herramienta puede ser extremadamente útil para eliminar malware habitual y específico. Se recomienda utilizarla en conjunto con aplicaciones antivirus regulares.

- Trend Micro: Ofrece herramientas que pueden ser efectivas contra una amplia gama de troyanos y otro malware.

Es recomendable seguir las instrucciones de instalación y ejecución proporcionadas por el fabricante, así como realizar análisis periódicos del sistema para asegurar que no queden residuos del malware.

Prevención de infecciones por troyanos

Después de haber eliminado el Trojan:Win32/C2Lop, es esencial tomar medidas preventivas para evitar futuras infecciones. Aquí hay algunas estrategias eficaces:

- Mantener el software actualizado: Asegúrate de que tanto el sistema operativo como las aplicaciones estén siempre actualizadas. Las actualizaciones a menudo incluyen parches de seguridad importantes que pueden ayudar a proteger tu computadora.

- Utilizar software antivirus: Mantener un software antivirus confiable y actualizado es fundamental. Configura análisis regulares en tu sistema para detectar amenazas antes de que causen daño.

- Desconfiar de enlaces y archivos descargables: Ten cuidado al hacer clic en enlaces o descargar archivos de fuentes no confiables. La precaución puede ser tu mejor defensa contra sofware malicioso.

Asegúrate de compartir estos consejos con amigos y familiares, ya que nunca está de más estar informado y preparado ante las amenazas cibernéticas.

Educación sobre ciberseguridad

La educación en ciberseguridad es una herramienta poderosa en la lucha contra el malware. Cada usuario debería estar al tanto de las mejores prácticas de seguridad y herramientas útiles para proteger su información. Programas de capacitación y recursos online pueden proporcionar información valiosa sobre cómo identificar y enfrentar las amenazas cibernéticas. Además, el conocimiento sobre los tipos de malware, sus características y su funcionamiento puede ayudar a los usuarios a estar más alerta y tomar decisiones informadas.

Tener un enfoque proactivo respecto a la seguridad informática no solo protege tus dispositivos, sino también tu información personal y profesional. Recuerda siempre que la precaución es tu mejor aliado en el mundo digital.